Come CIA e servizi segreti tedeschi hanno spiato alleati e avversari vendendo macchine antispionaggio

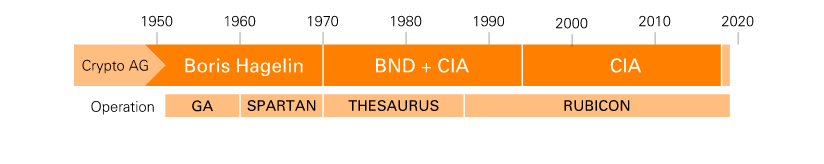

14 min letturaUna delle operazioni di spionaggio e intelligence più ardite, longeve e beffarde, e sicuramente una delle più riuscite, è stata finalmente svelata e descritta in molti suoi dettagli, dopo anni in cui si sono susseguite voci o rivelazioni parziali. E a vederla squadernata adesso nel suo insieme sembra uscita da un polpettone hollywoodiano dove gli sceneggiatori abbiano deciso di infilare tutto il possibile immaginario spionistico di bassa lega. L'emigrato-genio svedese che fa fortuna negli Stati Uniti. Le sue macchine usate per cifrare le comunicazioni che all'inizio sbaragliano la concorrenza e sono adottate dall'esercito statunitense. Il ritorno nel Vecchio Continente dopo il conflitto e il ricollocamento in Svizzera. Il segreto accordo tra il fondatore dell'azienda e l'intelligence Usa per favorire gli interessi militari e geopolitici americani, evitando di vendere le migliori macchine cifranti a Stati nemici.

La Cia e la Bnd, i servizi tedeschi esterni, che subentrano a un certo punto nella gestione diretta della società, con una sorta di consiglio di amministrazione fantasma, per sabotarne meglio gli algoritmi di cifratura e rendere più semplice la decrittazione dei messaggi da parte dei propri analisti. E la conseguente vendita delle macchine "bacate" a decine e decine di governi, molti dei quali amici e alleati.

E ancora: il capolavoro dei due servizi, tedeschi e americani, che oltre a spiare in tal modo le comunicazioni diplomatiche di mezzo mondo ci fanno sopra pure dei soldi, che si smazzano tra Cia e Bnd, così come le preoccupazioni sulla successione famigliare in azienda e la morte (a quanto pare solo accidentale) di un successore poco apprezzato da chi tira le fila. I dipendenti che sospettano ma sono arginati o disinnescati. Infine, le prime rivelazioni, la Germania che si defila, e la Cia che rivende il tutto nel 2018, rifilando una "sòla" epica al compratore, sebbene non si capisca quanto questi fosse davvero all'oscuro o quanto stia invece tenendo bordone.

L'inchiesta del Washington Post, ZDF e SRF

Sarebbe davvero un mattone cinematografico insostenibile se non fosse vero, almeno per come raccontato, con varie fonti documentali e testimonianze (inclusi due resoconti interni di Cia e Bnd ottenuti dai giornalisti), da uno scoop del Washington Post, della tv tedesca ZDF e della tv svizzera SRF. Che però, nel farci viaggiare a ritroso in cinquant'anni di storia, parla soprattutto del presente, rilanciando in primo piano due questioni enormi su cui si stanno scannando oggi governi, aziende e, a margine, chi ha a cuore i diritti delle persone: la guerra sulla e alla crittografia, con in gioco l'integrità delle comunicazioni di tutti; e l'uso di tecnologie straniere che possano avere un impatto diretto sulla sicurezza nazionale.

La storia inizia con un inventore e imprenditore appassionato di crittografia, Boris Hagelin, nato in Russia da padre svedese, che lo rimanda in Svezia a studiare ingegneria meccanica. Qui nel 1925 l'uomo inizia a gestire un'azienda che produce macchine cifranti, rimodernandone la produzione. È il periodo in cui vari Stati - tra cui Svezia e Francia - inseguono i dispositivi tedeschi Enigma, il cui primo modello commerciale è del 1923, e la cui (mancata) tenuta agli assalti dei crittoanalisti inglesi avrebbe poi avuto un ruolo importante nella Seconda Guerra mondiale.

Negli anni '30 la piccola azienda gestita da Hagelin realizza dunque un modello portatile, compatto, azionato a mano, adatto alle comunicazioni sul campo (la macchina cifrava un messaggio che poi in genere era trasmesso col codice Morse e successivamente decifrato dal destinatario) e se lo porta negli Usa dove conquista i militari. Che ne comprano 140mila. Queste macchine non producono comunicazioni inespugnabili, ma non importa, perché è il tempo impiegato per violarle che conta. Nel 1943 i tedeschi erano in grado di decrittare quei messaggi anche in 4 ore, scrive il Cryptomuseum. Ma per comunicazioni tattiche era considerato un vantaggio sufficiente.

Nelle foto del Cryptomuseum il modello M-209 sviluppato da Hagelin e prodotto negli Usa per le forze armate

Gli inizi e l'accordo con gli americani

Dopo la guerra Hagelin ritorna in Svezia e poi in Svizzera, nel canton Zugo, dove crea una nuova azienda che sarà la protagonista di questa storia: Crypto AG. Ma il legame con gli americani resta forte. Questi - attraverso un emissario già da tempo in contatto con Hagelin, il noto crittografo William Friedman, che negli ambienti militari americani godeva di uno status leggendario ("l'Houdini dei codici cifrati", lo chiamava qualcuno), e che negli anni '30 era a capo dell'unità di ricerca dell'esercito dedicata alla decrittazione delle comunicazioni (Signal Intelligence Service) - gli propongono da subito un accordo fra gentiluomini, suggellato a una cena in un club di Washington: limitare la vendita delle sue macchine cifranti (che continuano a evolvere negli anni) in modo che solo certi Stati possano comprare i modelli più recenti e sicuri. Un sacrificio fatto in nome dell'affinità ideologica, certo, ma in realtà ben ricompensato, per le mancate vendite, con un versamento iniziale di 700mila dollari, più varie tranche successive. L'accordo viene siglato senza tentennamenti, e formalizzato nel 1960. In questa fase si tratta ancora di un'operazione di intelligence limitata il cui obiettivo è impedire agli avversari l'accesso a certe armi o tecnologie.

Ma fin dall'inizio i piani sono molto più ambiziosi. E si concretizzeranno alla fine degli anni '60. In mezzo ci sono l'arrivo dei circuiti elettronici, e la necessità della Crypto AG, fino allora specializzata in macchine meccaniche, di adattarsi alla nuova tecnologia. La Cia, col sostegno della Nsa (l'Agenzia di Sicurezza Nazionale americana, esperta del settore), interviene per aiutare nella fase di trasformazione. Nel 1967 esce dunque il primo modello elettronico della Crypto AG, chiamato H-460, interamente progettato dalla Nsa. Cosa significa esattamente? Che gli algoritmi crittografici, cioè i codici usati per cifrare una comunicazione, sono stati manipolati in modo da rendere veloce e semplice il lavoro successivo di crittoanalisi, ovvero la forzatura di quegli stessi codici da parte di soggetti terzi (in questo caso americani e tedeschi), con l'obiettivo di romperli e riportare i dati cifrati in chiaro. In pratica un lavoro che poteva richiedere mesi o molto più tempo viene ridotto a volte a pochi secondi. Restava poi in capo alle agenzie il compito di intercettare (via aria o via cavo) il flusso di comunicazioni da decrittare, ma come sappiamo questo non è mai stato un grosso problema per gli americani.

L'acquisizione segreta da parte dei servizi (e i prodotti in due versioni)

Crypto AG inizia a fare dunque almeno due versioni diverse del suo prodotto, una sicura per i governi amici, e una "bacata" o indebolita per gli altri. Questo accordo con la Cia e la Nsa inizia però a ingolosire altri servizi segreti vicini, che in qualche modo vengono a conoscenza della collaborazione tra l'azienda e gli americani. Così i francesi e i tedeschi si fanno avanti rilanciando addirittura con un'offerta di acquisto. Ma Hagelin riferisce tutto ai partner statunitensi che si decidono a fare il passo ulteriore, mettendosi d'accordo coi tedeschi e facendo fuori i francesi. Di mezzo c'era anche il problema della successione, dato che Hagelin era vecchio e il figlio Bo era considerato inaffidabile.

Dunque, nel 1970, con tanto di memorandum d'intesa tra Cia e Bnd, le due agenzie pagano Hagelin 5,75 milioni di dollari e rilevano l'azienda (nello stesso anno il figlio Bo muore in un incidente stradale, ma secondo il Washington Post non ci sarebbero prove di omicidio). Ai tedeschi - che in tutta questa storia fanno un po' la parte dei contabili a rimorchio - il compito di camuffare adeguatamente la transazione. Che viene gestita da uno studio legale del Lichtenstein, Marxer e Goop, in modo da schermare i veri nuovi proprietari di Crypto con una serie di società di comodo e titoli al portatore che non richiedono i nomi nei documenti di registrazione. Anche questo studio ovviamente sarà adeguatamene compensato soprattutto per mantenere il silenzio. Viene così creato un nuovo consiglio di amministrazione dove però solo un componente, Sture Nyberg - oggi introvabile al punto che per i giornalisti non si sa neanche se sia vivo o morto - è a diretta conoscenza del coinvolgimento della Cia.

Clienti di serie A e di serie B

E qui iniziano gli anni ruggenti. Se fossimo in un film, saremmo al momento in cui le scene accelerano, la musica si alza, e i protagonisti stanno in una stanzetta a ridere compiaciuti mentre si spartiscono plichi di bigliettoni. Tutti i soggetti sono designati con nomi in codice: l'operazione viene chiamata prima Theasaurus, poi Rubicon (Rubicone). Crypto AG è Minerva. I profitti sono divisi ogni anno tra Cia e Bnd, con i tedeschi che si accollano la contabilità, si preoccupano che le attività siano redditizie, e consegnano i soldi ai partner in un parcheggio sotterraneo (proprio così). Mentre gli americani pensano solo al vantaggio di intelligence, perché di quello si trattava, mica un'operazione imprenditoriale.

Ma soprattutto spingono per rifilare le macchine fallate non solo a Stati canaglia e nemici, ma anche alleati stretti, strettissimi, come l'Italia. E Spagna, Grecia e Turchia. Sono stati oltre un centinaio i Paesi clienti di CryptoAG, inclusi India, Pakistan e Vaticano.

Negli anni '80 la lista dei maggiori compratori include Arabia Saudita, Iran, Italia, Indonesia, Libia, Giordania e Corea del Sud. E il 40 per cento dei cablogrammi diplomatici e di altre trasmissioni fatte da governi stranieri sono gestite attraverso macchine Crypto, e quindi sono decrittate dagli analisti della Nsa, scrive il Washington Post. Ciò significa che gli americani erano a conoscenza, in tempo reale, dei dettagli e dei piani segreti di alcune delle più gravi crisi internazionali: da quella degli ostaggi in Iran nel 1979 alla guerra delle Falkland fra Argentina e Gran Bretagna, fino all'attentato di matrice libica nella discoteca di Berlino Ovest del 1986.

I primi sospetti

Fuori da questa trappola, erano rimasti però due importanti rivali degli Usa, la Russia e la Cina. E la ragione è che i sospetti dei legami fra la Crypto AG e gli americani aleggiavano da sempre, e con gli anni sono stati rinforzati da una serie di leak e di rivelazioni giornalistiche parziali. Per chi avesse voluto prestare attenzione, già negli anni '70 era emerso un intenso e sospetto carteggio fra Hagelin e Friedman, che era ormai morto. E proprio nell'attentato di Berlino del 1986, le dichiarazioni di Reagan sull'esistenza di prove certe del coinvolgimento di Tripoli avevano fatto capire ai libici che gli americani avevano decrittato le loro comunicazioni (e lo capirono anche gli iraniani, che però continuarono ancora a usare Crypto per un po'). E infatti sono proprio gli iraniani ad arrestare un commerciale di Crypto AG, Hans Buelher, nel 1992. Lo rilasciano dopo nove mesi e dopo aver incassato un riscatto da 1 milione di dollari dall'azienda (in realtà pagato da Bnd), ma l'episodio avrà pesanti strascichi. Buehler (che era ignaro di come stavano le cose) inizierà a sospettare e a parlare coi media svizzeri. È in questa fase che la Germania, preoccupata anche di come la vicenda potrebbe essere presa dai suoi alleati europei con cui sta stringendo i rapporti, esce dall'accordo e vende la sua quota alla Cia per 17 milioni di dollari.

Il primo scoop giornalistico lo farà il Baltimore Sun nel 1995, esponendo i legami fra Nsa e Crypto AG, il coinvolgimento degli analisti americani e il fatto che "le formule matematiche che determinavano la robustezza di una cifratura contenevano delle vulnerabilità che rendevano il codice facile da rompere da un crittoanalista a conoscenza dei dettagli tecnici". È in questo momento che alcuni Paesi si svegliano e cancellano gli ordini - ad esempio l'Italia, che per altro "era stata sempre un po' nervosa sui prodotti di Crypto AG", nota la relazione della Cia. Anche se – come scriverà Craig Bauer nel suo libro Secret History: The Story of Cryptology del 2013 – "manca ancora la pistola fumante". La conferma della compromissione arriva infatti nel 2015, quando la BBC ottiene delle carte della Nsa desecretate, ma la storia è ancora incompleta e rimane ferma alla parte (più marginale) della Nsa o degli inglesi.

I dettagli sull'operazione e sui dipendenti

È solo nelle rivelazioni di questi giorni che emergono invece il ruolo della Cia e dei servizi tedeschi, la profondità della compromissione (l'azienda rilevata), la lista parziale dei clienti che ricevevano le versioni fallate, la richiesta di collaborazione tecnica a Siemens e Motorola (anche se non è chiaro quanto sapessero) e molti altri dettagli. Ad esempio, il comportamento di alcuni dipendenti, in particolare alcuni ingegneri, che iniziano a sospettare o che quanto meno si accorgono che la cifratura implementata dai dispositivi non è abbastanza robusta.

C'è una vicenda particolarmente curiosa. A un certo punto nel 1977 la Nsa si lamenta con l'allora amministratore di Crypto AG, Heinz Wagner (al corrente di tutto, e anche lui oggi introvabile), perché non riesce più a decrittare il traffico diplomatico della Siria. La ragione viene presto scoperta: uno dei dipendenti, Peter Frutiger, era andato a Damasco per rispondere alle recriminazioni dei clienti siriani sui loro prodotti e aveva eliminato le vulnerabilità presenti. Venne subito licenziato, con disappunto della Cia che avrebbe voluto provare a comprare il suo silenzio. Frutiger, successivamente, parlerà anche con la stampa.

E c'è poi una ingegnera, Mengia Caflisch, così brillante da far subito preoccupare l'Nsa, e che diventa infatti una spina nel fianco, una minaccia da contenere. Quando ad esempio modifica i modelli fallati rendendoli inattaccabili, l'azienda fa in modo di reinserire nella produzione gli algoritmi bacati mentre i 50 modelli prodotti, davvero sicuri, che i servizi non avevano fatto in tempo a fermare, vengono venduti solo a delle banche, evitando che vadano ai governi. Tutto ciò porterà la Cia a reclutare un professore di matematica svedese, Kjell-Ove Widman, come supervisore scientifico, e il suo ruolo sarà quello di contenere le domande dei dipendenti, di rendere le modifiche più nascoste, e al limite di farle apparire come degli errori.

L'exit della Cia

Gli anni '90 danno l'avvio alla crisi, anche commerciale, di questo modello di spionaggio. Il mercato si sta spostando da una crittografia hardware a una software, e il successo ottenuto da Crypto AG nei decenni passati, alimentato da infusioni di soldi per il marketing, macchine del fango contro i concorrenti e ben unto da mazzette e Rolex, è un lontano ricordo. Così anche la Cia decide di uscirne. Tra il 2017 e il 2018 Crypto AG viene venduta e smembrata in due società: CyOne, che vende dispositivi sicuri solo al governo svizzero; e Crypto International, che ha ereditato (ora il più che mai scomodo) mercato internazionale, venduta a un imprenditore svedese. Il valore aggregato delle transazioni è stimato fra i 50 e i 70 milioni di dollari, ma tutto è stato gestito con discrezione dallo stesso studio legale del Lichtenstein che abbiamo già visto.

Oggi, a fronte di queste ultime rivelazioni, l'attuale proprietario di Crypto International, lo svedese Andreas Linde, dice di non saperne niente e di sentirsi tradito (il suo Paese però è sempre stato al corrente dell'operazione). Tra l'altro ora il governo elvetico, in subbuglio per lo scandalo, gli ha revocato la licenza per l'esportazione e ha ordinato un’inchiesta esterna affidata all’ex giudice federale Niklaus Oberholzer, scrive RSI.

Il mercato della crittografia

Ma non è l'unico che dovrebbe sentirsi tradito. "Se ne sussurrava da anni, e si sapeva che aveva clienti in Italia. In generale i suoi apparati erano molto diffusi in ambito diplomatico, e godevano di una fama di fiducia e affidabilità nel settore, tanto da avere quasi un monopolio per un certo periodo", commenta a Valigia Blu Corrado Giustozzi, esperto di cybersicurezza all'Agenzia per l'Italia Digitale, membro ENISA (l'Agenzia europea per la cybersicurezza) e coautore nel 2003 del libro Segreti, spie, codici cifrati. "Prima della guerra però vendevano macchine anche alle multinazionali dell'epoca: grandi aziende industriali e commerciali con filiali in giro per il mondo, banche, ecc.

Ovviamente tutte soluzioni basate sulla trasmissione via telegrafo prima, e telex o telescrivente poi. Negli anni '90, prima della standardizzazione della crittografia su Internet, hanno iniziato a sviluppare soluzioni per grandi aziende multinazionali indirizzando il tema dei manager in mobilità. Da qui prodotti come router cifrati, schede esterne per apparati di comunicazione, e così via. Quasi sempre, o comunque spesso, basate su algoritmi proprietari". Ancora oggi, prosegue Giustozzi, molte ambasciate e ministeri nel mondo "usano apparati cifranti fissi per le trasmissioni diplomatiche su canali radio a lunga portata".

Ma l'offerta si è comunque evoluta e diversificata. Ad esempio un depliant ancora del 2009 di Crypto AG elencava una vasta gamma di soluzioni per la cifratura per le comunicazioni vocali su rete telefonica o per applicazioni VoIP, o per trasmissioni radio e satellitari. I nostri clienti principali, diceva la brochure, sono governi, ministeri degli esteri e degli interni, ambasciate, forze armate e di polizia. Negli ultimi anni, Crypto AG ha poi commercializzato degli apparecchi in grado di cifrare tutte le comunicazioni da ufficio, fax, telefono e computer.

I produttori italiani

Si sono diversificate anche le aziende. Un documento del 2017, redatto nell'ambito del precedente accordo quadro per la ristrutturazione dell'industria della difesa europea tra Italia, Francia, Spagna, Germania, Svezia e UK, fa una lista di produttori e apparecchi cifranti per la trasmissione elettronica di informazioni riservate. Si tratta in gran parte di soluzioni non segrete, ma la lista dà un quadro degli attori in campo. Ci sono le francesi Prim’X Technologies, il colosso della difesa Thales, la sua controllata Gemalto; la tedesca Atmedia, la spagnola Epicom.

Per l'Italia si citano i telefoni cryptophone, gli hard drive, le smart card per cifrare i dati su IP di Telsy Elettronica; le schede elettroniche e altri apparecchi di Selex, Multitel e Sipal. Di Telsy Elettonica, torinese, nata negli anni '70 poi acquisita da Telecom Italia nel 1990, si era parlato già nel 2017, quando il governo, a fronte "di una minaccia agli interessi essenziali della difesa e della sicurezza nazionale" a causa dell'influenza di Vivendi su TIM, esercitò il golden power, cioè i poteri speciali sugli assetti societari di aziende cruciali in questi settori. Ciò a causa di due sue aziende controllate che gestivano "attività strategiche": Telecom Sparkle, che si occupa di cavi sottomarini; e appunto Telsy, che fornisce soluzioni crittografate per il governo e i militari. L'azienda, scriveva nel 2017 Repubblica, forniva smartphone a prova di intercettazione all'allora premier Gentiloni e ai ministri.

Ma riforniva di apparati anche le forze armate e la polizia. Ad esempio, secondo documenti della stessa Difesa, nel 2013 lo Stato Maggiore della Marina dava mandato alla direzione degli armamenti di acquisire un parco di nuovi cifranti telefoniche proprio da Telsy. Che non era l'unica a rifornire questo settore. Nel 2018 ci sono ordini della Marina per gli apparati cifranti di Leonardo, ex Selex. Mentre nel 2018 sempre la Difesa prevedeva di spendere 1,6 milioni di euro per acquisire della macchine cifranti prodotte dall'americana Raytheon, per sostituire le precedenti considerate obsolete.

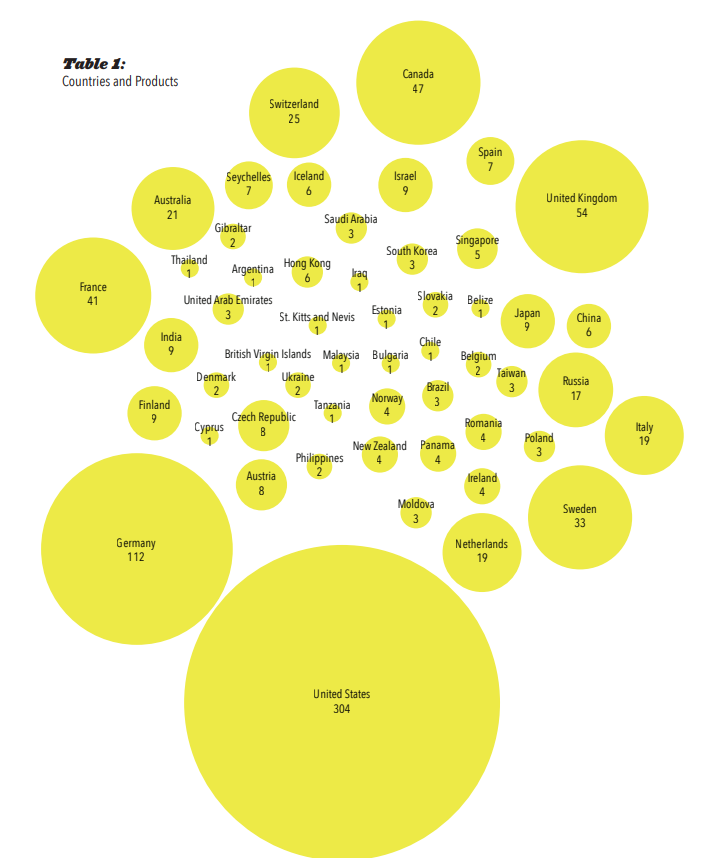

In Italia il mercato degli strumenti di crittografia non è pari a quello di altre grandi nazioni europee. Secondo una rilevazione globale fatta nel 2016, nel mondo c'erano 865 prodotti software o hardware che incorporavano crittografia (per cifrare messaggi, email, file, telefonate, collegamenti) sviluppati in 55 Paesi. 546 di questi fuori dagli Usa. Il Paese più forte, dopo gli Stati Uniti, era la Germania, con 112 prodotti. Poi UK (54), Canada (47), Francia (41), Svezia (33), Svizzera (25), Australia (21). Arrivava quindi l'Italia con 19 entità, e alcune delle aziende citate (ma molti erano progetti no profit).

Tuttavia ci sono stati dei momenti di opportunità. Negli anni Duemila, quando ormai Crypto AG aveva una nomea più che sospetta, alcune piccole aziende italiane e tedesche di telefonia cifrata si trovarono a rimpiazzare gli svizzeri presso una serie di governi nordafricani e mediorientali, come racconta a Valigia Blu Fabio Pietrosanti, che è stato cofondatore di Khamsa (poi PrivateWave). "In quei Paesi gli svizzeri non erano ritenuti più affidabili, gli americani non erano mai stati considerati tali, mentre tedeschi e italiani erano diventati quasi una garanzia", racconta Pietrosanti.

Le domande sull'oggi

Ma chi è affidabile oggi? La domanda sollevata dall'inchiesta su Crypto AG risuona di particolari significati anche a fronte dell'attuale scontro sul 5G tra Stati Uniti e Cina, con l'Europa che si barcamena nel mezzo. C'è chi legge questa storia come un assist per rintuzzare le pressioni americane sugli alleati affinché escludano del tutto Huawei dalle forniture, perché, come dire, 'da che pulpito'. E c'è chi al contrario ci vede una conferma dei timori di affidare apparati delicati a società cinesi, perché 'se lo hanno fatto gli americani figurati gli altri'. E magari chi spera di tirare la volata a una qualche idea di sovranità digitale europea o nazionale.

Non è semplice però. Potrebbe oggi uno Stato svilupparsi tutto internamente rispetto a tecnologie di sicurezza nazionali? "No, non può, è impossibile"; commenta il crittografo Bruce Schneier a Valigia Blu. "Ad eccezione della Cina, nessun Paese, nemmeno gli Usa, può sviluppare un'industria tecnologica solo nazionale. La nostra economia tech è profondamente e irrevocabilmente internazionale".

Una soluzione di compromesso potrebbe essere quella di dotarsi di centri e laboratori specializzati per testare tecnologie e prodotti. "È una buona idea", prosegue Schneier, "ma ci sono comunque molti modi di nascondere una backdoor (una via d'accesso nascosta a un sistema, ndr) in modo che non sia individuata da un simile laboratorio. Questa è la ragione per cui gli Stati Uniti sono così preoccupati rispetto alla Cina e all'hardware 5G. Sarebbe più facile per la Cina nascondere una backdoor che per noi scoprirla".

C'è però anche un altro fronte che viene illuminato da questa storia. Che in gran parte è ambientata in un tempo in cui la crittografia forte era appannaggio di governi, militari, e pochi altri. Tuttavia negli ultimi anni la cifratura delle comunicazioni è diventata un servizio e un prodotto di massa. Ed è in cima alle preoccupazioni di alcuni governi e intelligence. Che da tempo, periodicamente e pubblicamente, sostengono la necessità di avere delle backdoor. Quale Rubicone potrebbero essere disposte a passare?

Foto via electrodealpro